アクセス制御規格のOSDPプロトコルは攻撃者に対して脆弱 ~セキュリティ研究者らが警告

暗号化は、非常に注意深く設定および管理されない限り、さまざまな方法で妥協される可能性があると、サイバーファームのBishopFoxが警告

アクセス制御システム(カードや指紋認識リーダーなど)をリンクするためのプロトコルには、暗号化の扱い方に関する複数の問題があると、セキュリティ研究者らが警告しています。

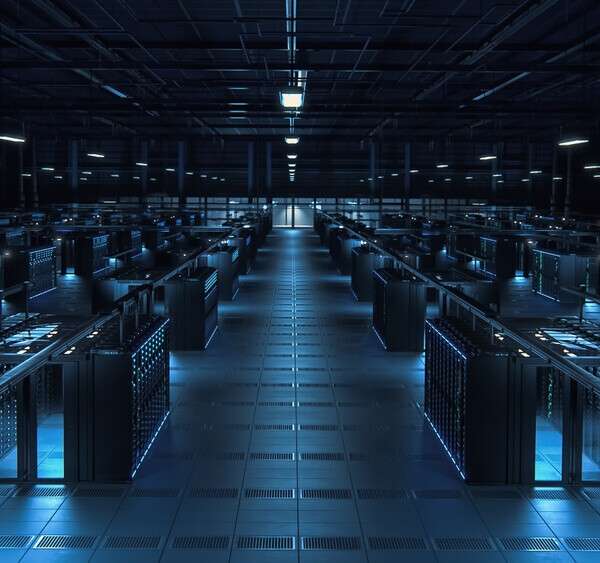

先週、Ars Technicaが最初に報じたところによると、セキュリティ企業BishopFoxは、black hat上のトークおよび関連するブログ投稿において、Open Supervised Device Protocol (OSDP) というアクセス制御通信の標準に5つの脆弱性が存在し、これらは悪用可能であることを明らかにしました。OSDPは、データセンターや政府施設などを保護するために使用されているアクセス制御通信の標準規格です。

OSDP(Open Supervised Device Protocol)は、カードリーダーや指紋スキャナーなどのアクセス制御システムを、収集された認証情報を有効な個人のデータベースと照合するコントロールパネルに接続するためのフレームワークを提供します。

アクセスコントロールおよびセキュリティ製品間の相互運用性を向上させるために、Security Industry Association(SIA)によって開発されました。OSDPは、2020年5月に国際電気標準会議(IEC)によって国際標準として承認されました。

OSDP以前の1980年代に普及していたプロトコル「Wiegand」は、2008年に研究者のZac Franken(ザック・フランケン)氏が、制御パネルとの間のすべての通信が平文で送信されているため、盗聴される可能性があることを示しました。Wiegandデバイスを妨害する安価なデバイスは、現在オンライン上で販売されています。

しかしながら、OSDPは128ビットAES暗号化をサポートしている一方、BishopFoxの研究によれば、このプロトコルは攻撃者に対して脆弱性を持ち続けているとされています。

これらの脆弱性のうち、4つを除いたものは効果的に排除できますが、そのためには公式のOSDP仕様には記載されていない設定が必要であり、それはデバイスのメーカーによって異なります。

Bishop FoxのシニアセキュリティエンジニアであるDan Petro(ダン・ペトロ)氏は、「暗号化されているからといって何でも信用してはいけないことを常に覚えておいてください。セキュリティは難しいものであり、暗号化は魔法の妖精の粉ではありません」と述べています。

ペトロ氏は、OSDPはサポートしているものの、厳密には暗号化が必要なわけではない、と警告しました。一部の「OSDP対応」デバイスは、実際にはその標準のセキュリティ/暗号化の側面をサポートしていない可能性があります。ペトロ氏は、研究を行い、SIAによって認定されたOSDP検証済みのデバイスを選ぶことを推奨しています。

ペトロ氏はまた、リーダーとOSDPコントローラ間の初期のハンドシェイクで情報を交換する際、ワイヤ内の傍受装置がこの初期の「capability message」を変更してリーダーの機能についての虚偽の情報を提供し、暗号化をサポートしていないと宣言し、バッジ番号を盗むことができる、という点を指摘しました。各企業は、OSDPコントローラが暗号化されていないリーダーからの接続を拒否するようにすべきです。

多くのデバイスが設定を行う上でセキュアでない手順を実装しているかもしれませんが、別の問題は、多くのOSDPコントローラが永続的に「インストールモード」に設定されていることです。これにより、攻撃者は暗号化キーを要求することができます。新しいリーダーを実際にインストールする時以外では、「インストールモード」が有効になっていないことを確認してください。

一部の未検証のOSDPコントローラには、ランダム生成ではなくハードコードされた暗号化キーが付属していることがあります。これらは技術的には128ビットAESキーですが、攻撃者が比較的迅速に総当たり攻撃(ブルートフォース攻撃)で解読できる簡単な既知のパターンです。

一部の未検証のOSDPコントローラには、ランダム生成ではなくハードコードされた暗号化キーが付属していることがあります。これらは技術的には128ビットAESキーですが、攻撃者が比較的迅速に総当たり攻撃(ブルートフォース攻撃)で解読できる簡単な既知のパターンです。

最後に、OSDPは、リーダーとコントローラを接続するワイヤ以外の、キー交換のためのセキュアなインバンドメカニズムを持っていません。また、現時点では、キー交換のためのアウトオブバンドメカニズムも存在しません。これは、物理的なリーダーを接続するワイヤにすでにアクセス可能な攻撃者が、基本的なキーセットメッセージを傍受し、暗号化を妨害する可能性があることを意味します。

ペトロ氏は、この最後の問題は「保護するのが難しい」と指摘し、簡単な設定変更で解決することはできないと述べています。

彼は次のように話しています。「リーダーからの警報アラームを無視しないでください。すべてのアラームを攻撃として扱ってください。同様に、リーダーが突然オフラインになり、交換が必要な場合は高い警戒心を持つべきです。さらに過剰に懸念する場合は、独自のアウトオブバンドキー交換メカニズムを作成することもできます。本番の配線でリーダーを構成しないでください」

この記事は海外Data Centre Dynamics発の記事をData Center Cafeが日本向けに抄訳したものです。

コメント ( 0 )

トラックバックは利用できません。

この記事へのコメントはありません。